FotografieVettorialiIllustrazioniImmagini gratisVideoMusica e SFXGeneratore di Immagini IARimozione dello sfondo gratuitaRimozione dello sfondo dei video gratuitaUpscaler di immagini gratuitoCerca per immagineEnterprisePrezzi

Illustrazioni

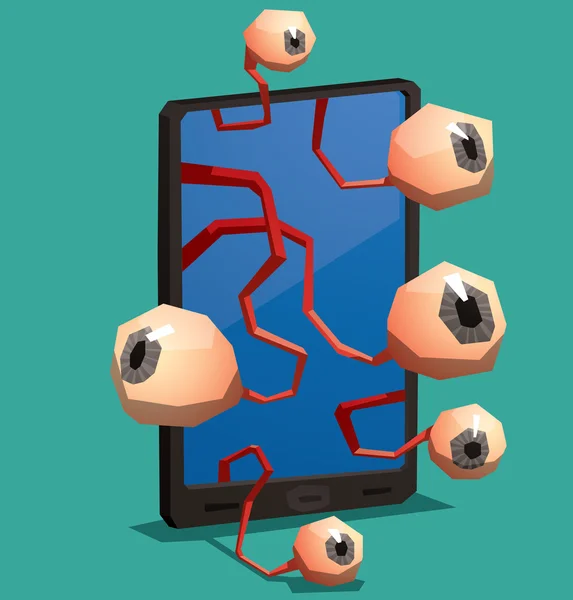

Illustrazioni stock di Invasione della privacy

62 illustrazioni di Invasione della privacy, illustrazioni clipart e dipinti di Invasione della privacy

- Miglior risultato

- Novità

- Popolari

1-62 di 62

- Home

- Illustrazioni

- Illustrazioni e clipart di invasione della privacy